Должностная инструкция специалиста по безопасности

1.1 Настоящая должностная инструкция определяет функциональные обязанности, права и ответственность специалиста по безопасности.

1.2 Специалист по безопасности относится к категории специалистов.

1.3 Специалист по безопасности назначается на должность и освобождается от должности в установленном действующим трудовым законодательством порядке приказом директора предприятия по представлению начальника службы безопасности.

1.4 Взаимоотношения по должности:

*или среднее профессиональное образование и стаж работы не менее 3, 4, 5 лет.

3.1 Внешние документы:

Законодательные и нормативные акты, касающиеся выполняемой работы.

3.2 Внутренние документы:

Устав предприятия, Приказы и распоряжения директора предприятия (начальника службы безопасности); Положение о службе безопасности, Должностная инструкция специалиста по безопасности, Правила внутреннего трудового распорядка.

Специалист по безопасности:

4.1. Проводит работы по правовой и организационной защите предприятия, по защите коммерческой тайны.

4.2. Организует работу по распределению дополнительных должностных обязанностей среди персонала с целью обеспечения режима безопасности.

4.3. Проводит собеседование с вновь принятыми работниками с целью выявления их лояльности и возложения на работников дополнительных к основным служебных обязанностей в системе безопасности предприятия.

4.4. Оформляет обязательства о неразглашении сведений, составляющих коммерческую тайну.

4.5. Разрабатывает методику действий персонала в случае возникновения угрозы нарушения безопасности предприятия.

4.6. Проводит обучение и тренинги персонала по вопросам безопасности.

4.7. Организует специальный режим делопроизводства, исключающий несанкционированное получение сведений, находящихся под режимом особого доступа.

4.8. Предотвращает необоснованный допуск и доступ к сведениям и работам, составляющим коммерческую тайну предприятия.

4.9. При необходимости организует и обеспечивает внутриобъектный пропускной режим и наделяет в этом случае властными полномочиями соответствующий персонал.

4.10. Оценивает необходимость привлечения для несения охраны объекта службы безопасности МВД, коммерческих охранных структур на договорной основе.

4.11. Руководит организацией договорной работы с такими структурами.

4.12. Контролирует соблюдение требований режима безопасности сотрудниками и посетителями.

4.13. Организует исследование вероятностных ситуаций и неправомерных действий злоумышленников и конкурентов.

4.14. Выявляет и локализует несанкционированный физический допуск неизвестных лиц на охраняемую территорию, вызывает при необходимости наряд милиции.

4.15. Организует и проводит служебные расследования по фактам разглашения сведений, утрате документов, ценностей и других нарушений безопасности предприятия.

4.16. Участвует в разработке основополагающих документов с целью закрепления в них требований по обеспечению безопасности предприятия (инструкции, положения, правила).

4.17. Организует сопровождение особо ценных ресурсов (денежных, товарно-материальных, информационных), а также особо важных работников предприятия в случае угрозы их безопасности.

4.18. Вносит предложения по совершенствованию правовых, организационных и инженерно-технических мероприятий по защите безопасности предприятия.

4.19. Ведет учет и анализ нарушений режима.

Специалист по безопасности имеет право:

5.1. Давать работникам предприятия обязательные для исполнения указания по безопасности предприятия.

5.2. Подписывать и визировать документы в пределах своей компетенции.

5.3. Изучать все стороны коммерческой, производственной, финансовой и другой деятельности предприятия для разработки и корректировки систем безопасности на предприятии.

5.4. Изучать личные дела работников предприятия.

5.5. Давать обязательные для выполнения указания персоналу и посетителям по соблюдению режима безопасности.

5.6. Давать рекомендации по соблюдению мер личной защиты ответственными работниками предприятия.

5.7. Знакомиться с документами, определяющими его права и обязанности по занимаемой должности, критерии оценки качества исполнения должностных обязанностей.

5.8. Вносить на рассмотрение руководства предложения по совершенствованию работы, связанной с предусмотренными настоящей инструкцией обязанностями.

5.9. Требовать от руководства предприятия обеспечения организационно-технических условий и оформления установленных документов, необходимых для исполнения должностных обязанностей.

специалист по безопасности несет ответственность:

6.1. За ненадлежащее исполнение или неисполнение своих должностных обязанностей, предусмотренных настоящей должностной инструкцией, – в пределах, определенных действующим трудовым законодательством Украины.

6.2. За правонарушения, совершенные в процессе осуществления своей деятельности, – в пределах, определенных действующим административным, уголовным и гражданским законодательством Украины.

6.3. За причинение материального ущерба – в пределах, определенных действующим трудовым и гражданским законодательством Украины.

Режим работы специалиста по безопасности определяется в соответствии с Правилами внутреннего трудового распорядка, установленными в предприятии.

Условия оплаты труда специалиста по безопасности определяются в соответствии с положением об оплате труда персонала.

9 Заключительные положения

9.1 Настоящая Должностная инструкция составлена в двух экземплярах, один из которых хранится у Предприятия, другой — у работника.

9.2 Задачи, Обязанности, Права и Ответственность могут быть уточнены в соответствии с изменением Структуры, Задач и Функций структурного подразделения и рабочего места.

9.3 Изменения и дополнения в настоящую Должностную инструкцию вносятся приказом генерального директора предприятия.

Специалист по информационной безопасности — не самая простая, зато востребованная ИТ-профессия. Она пугает множеством терминов и своеобразных инструментов, хотя на деле доступна людям без технического бэкграунда. Изучив ИБ, вы будете работать с государственными корпорациями, банками, средним и крупным бизнесом, облачными сервисами и стартапами. Проще говоря, везде, где есть вероятность взлома.

В этой статье подробно рассказываем, кто такой специалист по информационной безопасности, чем он занимается, сколько зарабатывает и как им стать. Бонусом — подборка книг для знакомства с профессией.

Кто такой специалист по ИБ сейчас

Обычно под специалистом по информационной безопасности подразумевают человека, который может внедрить и поддерживать защиту от несанкционированного доступа. Настроить сеть, предусмотреть ошибки и потенциальные баги, развернуть и запустить технологии мониторинга подключений.

Но есть и более узкие специальности уже внутри сферы:

- Пентестеры — так называемые «белые», или «этичные» хакеры. Они не взламывают ресурсы бизнеса незаконно. Вместо этого они работают на компании и ищут уязвимости, которые потом исправляют разработчики. Бывает, такие люди трудятся на окладе, или участвуют в программах Bug Bounty — когда бизнес просит проверить их защиту, обещая за найденные баги премию.

- Специалисты по сетям — они ищут возможные потенциальные и известные уязвимости в аппаратных и сетевых комплексах. Проще говоря, знают, как с помощью Windows, Linux или других систем злоумышленник может попасть в ваш компьютер и установить нужное ПО. Могут как найти возможность взлома, так и создать систему, в которую будет сложно попасть.

Есть ещё один вариант деления специалистов:

- Те, кто взламывает, и неважно, что именно, сети или программы. Их специализация — поиск ошибок и уязвимостей, этичный хакинг.

- Те, кто строит и поддерживает систему защиты. Именно этот вариант сейчас подразумевают работодатели, когда ищут специалистов по ИБ.

Такое деление — условное. Например, в небольшом бизнесе по разработке мобильных приложений специалист по ИБ будет заниматься всем циклом, начиная от разработки и заканчивая внедрением. А в крупной облачной корпорации вы можете работать только с Kubernetes, не трогая больше ничего.

Специалист по информационной безопасности сейчас — этот тот, кто внедряет систему защиты в компанию и поддерживает её от попыток проникнуть извне.

Из-за неустоявшихся терминов есть небольшая путаница и в названиях вакансий — компании ищут специалистов по информационной безопасности, администраторов защиты, инженеров безопасности компьютерных сетей и другие названия, подразумевая одного и того же специалиста.

Чем занимаются специалисты по информационной безопасности

Главные задачи специалиста по ИБ — настраивать инструменты для защиты и мониторинга, писать скрипты для автоматизации процессов, время от времени проводить пентесты, чувствуя себя хакером. Следить за общими показателями системы и администрировать средства защиты информации.

Вот типичные задачи специалиста по ИБ:

- Изучить систему информационной безопасности в компании, разобраться, где есть явные уязвимости.

- Посмотреть общую ситуацию, узнать, кто в принципе может заинтересоваться взломом компании.

- Составить программу внедрения защиты. Решить, что исправлять сначала — например, настроить протоколы доступа, прописать скрипты защиты, настроить систему генерации паролей.

- Разобраться с продуктом — найти уязвимости в коде, составить техническое задание на устранение.

- Провести оценку системы защиты — провести согласованные атаки на сетевые ресурсы.

- Проанализировать мониторинг — узнать, кто интересовался системой, какими способами, как часто.

- Внедрить защиту для особо слабых узлов.

Плюс сферы ИБ — вы можете проработать несколько лет, но так и не столкнуться с чем-то неизвестным и непонятным. Конечно, точной статистики нет, но обычно все уязвимости и способы взлома известны.

Условно, порядка 80–90% времени работы занимает защита от уже известных способов взлома. Еще 10% — это что-то новое, что ещё не прописали в методичках и документации.

Специалист по ИБ — это не всегда творческая профессия. Обычно наоборот, не нужно ничего выдумывать и изобретать велосипед. Специалист берёт готовый чеклист или инструкцию, а затем внедряет систему защиты. Тестирует её, находит баги, исправляет их. И затем новая итерация.

Как стать специалистом по ИБ

Путь в профессию специалиста по информационной безопасности похож на стандартный для ИТ — сначала курсы или самообучение, затем стажировка и перевод на полноценную работу.

Судя по отзывам инженеров на профессиональных площадках, для старта в профессии достаточно 9–12 месяцев, из которых полгода занимает обучение на курсах.

Нужен ли технический бэкграунд

Опыт работы в ИТ и программировании не нужен — это особая профессия на стыке системного администрирования, разработки и консалтинга. Конечно, если вы начинающий разработчик или инженер, будет проще — разбираться в общих принципах процессов в ИТ не придётся. Но ненамного, потому что в любом случае в ИБ есть масса своих тонкостей и технологий.

Идеальный план обучения в сфере ИБ — минимум теории и максимум практики. Просто изучить список популярных уязвимостей бесполезно, нужно попробовать внедрить защиту от них в рабочий продукт и столкнуться с ограничениями системы.

Нужен ли английский язык

На старте хорошее знание языка необязательно — достаточно понимать необходимый минимум, чтобы не потеряться в интерфейсе программы и читать документацию с Google-переводчиком.

Но затем в языке стоит потренироваться. Качественная литература, журналы, блоги и форумы по информационной безопасности в основном зарубежные, хорошие переводы на русский появляются не сразу. Чтобы быть постоянно «в теме», придется обращаться к первоисточникам.

Выбирая курсы обучения по ИБ, обратите внимание, включены ли в них занятия по техническому английскому языку. На таких занятиях вы не будете тратить время на отработку посторонних тем вроде отпуска, кулинарии или чего-то ещё, не имеющего отношения к ИТ. Вместо этого познакомитесь со специальной лексикой, которую используют в тестировании, разработке и чтении документации.

Что нужно знать для старта работы

Проблема многих курсов, которые готовят специалистов по информационной безопасности — акцент на одном из направлений сферы:

- Много теории. Например, на курсах рассказывают много про особенности проектирования, про возможные уязвимости, но нет практических заданий. Это плохо — важно, чтобы вы могли сразу попробовать атаковать или защищаться.

- Только сети — если посмотреть на структуру таких курсов, то окажется, что это учёба для системных администраторов. Ничего плохого в этой профессии нет, но она всё-таки отличается от специалиста по ИБ. Сисадмин настраивает сеть, заботится о работоспособности парка техники, даже настраивает процесс непрерывной интеграции продукта вместе с DevOps. Специалист по ИБ же во всех этих процессах участвует с точки зрения внедрения системы защиты. Это разные профессии.

- Только взлом — на таких курсах много практической информации, и это хорошо. Но не забывайте, что сейчас работодатель платит в основном за внедрение защиты, а не только за пентесты.

Если вы планируете строить карьеру в сфере информационной безопасности, стоит поискать курсы, на которых учат полноценному внедрению системы защиты. Плюс учат использовать уязвимости для пентестов. И обязательно рассказывают о том, как всё это делать законно — нужно разобраться в нормативной базе и особенностях законодательства.

То есть и законам, и настройкам сети, и хакингу, и защите от взломов.

Стек навыков

Вот примерный список того, что нужно знать и уметь для старта:

- Настроить сетевой стек.

- Провести аудит системы, проанализировать, какое место уязвимое.

- Атаковать сетевые ресурсы популярными способами и настроить систему защиты от таких атак.

- Настроить систему мониторинга и систему предупреждения о проблемах.

- Учитывать человеческий фактор в построении защиты.

Кроме этого, пригодится понимание криптографических и других методов защиты. Плюс разберитесь в нормативно-правовых актах в сфере ИБ, сфере ответственности государственных структур (ФСТЭК, ФСБ, Министерство Обороны, ЦБ).

Стек инструментов

Вот что нужно попробовать ещё до устройства на работу стажёром:

- Linux — сделайте свою сборку, почитайте о популярных уязвимостях самой системы и внутренних программ.

- Windows — пригодится умение настраивать как пользовательские, так и серверные решения. Знать, как проводить атаки через обновления, подмену драйверов или служебных утилит.

- DLP — попробуйте популярные технологии защиты утечек данных. Проще говоря, это программы, которые умеют блокировать запись на флешку или отправку в соцсети или на почту определенных видов данных. Например, Sophos или McAfee DLP

- IDS — системы выявления сетевых атак. Такие инструменты, если их грамотно настроить, сообщат о срабатывании определённого правила. Например, попытки неавторизованного доступа или повышения прав определённого пользователя.

- SIEM — система, которая в реальном времени анализирует события в сетевых устройствах и реагирует при появлении настроенного правила. Проще говоря, смотрит, изменилось ли что-то в настройках, и если да — делает то, что придумал специалист по ИБ. Можно потрогать решения Splunk, IBM и LogRhythm.

- Kubernetes. Если вы умеете разворачивать кластер Kubernetes, работать с конфигурацией и сетевой безопасностью, то шансы устроиться стажером в любую облачную компанию повышаются в разы.

Ещё пригодится знание методологий. Разберитесь в том, как работает DevSecOps. Это современная философия, которая позволяет внедрять защиту на любом этапе разработки продукта. Пригодится, если вы будете работать специалистом по ИБ в компании, занимающейся созданием продуктов.

Для старта в карьере не обязательно знать все технологии на уровне профессионала. Достаточно иметь общее представление о системе, не теряться в настройках и документации. Если условно — нужно знать, «как» сделать, а не «что» сделать.

Сколько зарабатывают такие специалисты и насколько они востребованы

Средний заработок у специалистов по защите данных по данным «Хабр Карьеры» — порядка 125 тысяч рублей. Но это общая сумма для всех уровней и компаний. Есть те, кто начинает с 50 тысяч рублей, а есть и вакансии руководителей с доходов в 300–400 тысяч.

Рост в зарплате

Вот типичная картина на сайтах с вакансиями:

- Начинающий специалист в Москве зарабатывает порядка 50-60 тысяч — это стажёр без опыта работы.

- Junior-позиция — есть вакансии по 60–80 тысяч.

- Полноценный специалист по информационной безопасности с опытом 1-2 года — 100–150 тысяч.

- Специалист с опытом в 3-5 лет — 150–200 тысяч.

- Руководитель — 200 тысяч и выше.

Востребованность

Спрос на специалистов по информационной безопасности высокий — только на HeadHunter обычно ищут по 800–900 таких людей. Если добавить другие названия профессии, например, администраторов защиты или компьютерных «безопасников», то получается порядка 2 000 вакансий.

В основном предложения от 150 тысяч в Москве или Санкт-Петербурге. В регионах специалист с опытом в 1–2 года может рассчитывать на 50–120 тысяч.

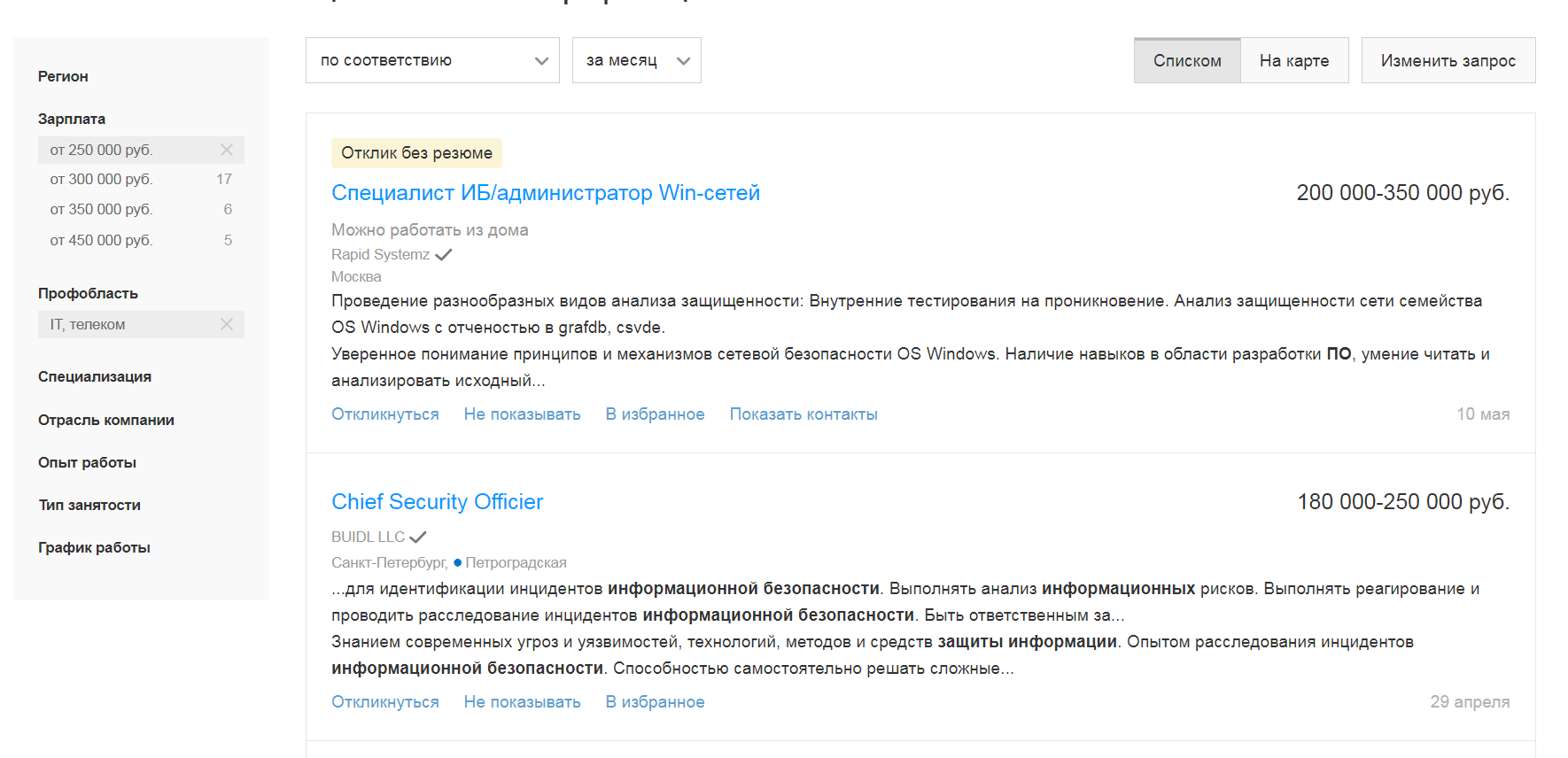

Работать удалённо предлагают только высококлассным специалистам — например, встречаются такие вакансии с доходов по 250–350 тысяч рублей. В основном же инженер защиты работает в офисе.

Пример удалённой высокооплачиваемой вакансии

Что почитать по теме

Вот подборка литературы, которая поможет лучше разобраться со сферой информационной безопасности. Но читать её стоит параллельно с курсами — только на теории дойти до уровня стажёра не получится.

Где учиться на специалиста по ИБ

Получить структурированные знания можно на курсе «Специалист по информационной безопасности» в Нетологии.

- выстраивать процесс выявления уязвимостей на всех этапах разработки;

- определять, откуда ждать угроз, как их минимизировать и расследовать последствия атак;

- изучите необходимые нормы законодательства, чтобы действовать в рамках закона.

Материал подготовил Дмитрий Кузьмин.

Чем занимается специалист по информационной безопасности и чего от него ждут компании

В нашем блоге уже была статья про инфобез. Но Алексей Федин, ведущий инженер в этой отрасли, сказал, что она неправильная. Мы исправляемся и даём слово Алексею, который решил помочь разобраться в сфере и сделать то, что в ИТ любят больше всего: категоризировать, отсортировать, представить в виде списка и нарисовать схему. Документов и схем в интернете уже создано множество: попроще, посложнее, со связями отдельных элементов или без. Это мало помогает, а иногда и ещё больше запутывает. Основная наша аудитория — люди, далёкие от инфобеза, а иногда и от ИТ. Поэтому рассказываем обо всём по-простому, своими словами.

Зачем опять про инфобез

Давайте поговорим, что такое информационная безопасность. Если следовать определениям, то мы получим сразу несколько сухих технических фраз, вроде «методы защиты информации путём уменьшения информационных рисков» или «всесторонняя защищённость информации и поддерживающей её инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, её владельцам или поддерживающей инфраструктуре». Чтобы ещё больше запутать людей, существует термин кибербезопасность — методы защиты компьютерных систем, их программного и аппаратного обеспечения, хранимых и передаваемых данных, от компьютерных атак. Кибербезопасность — это всего лишь один раздел информационной безопасности, но в России официальные лица его не используют и всё вместе называют информационной безопасностью.

Алексей Федин

Ведущий инженер по информационной безопасностиРаботает в IT c 2002 года. Опыт администрирования и работы с сетями — более 10 лет. С 2008 года занимается проектированием и наладкой решений информационной безопасности в промышленности. Работал в компаниях «РТСофт», Positive Technologies, iGrids, Elcomsoft

Эта отрасль ИТ молодая. Она сформировалась примерно в 70-х годах XX века. До этого уже существовали средства технической разведки, криптография и подобные явления, но они относились к разным областям деятельности и традиционно были закреплены за военными и спецслужбами. Для возникновения кибербезопасности должны были появиться компьютеры, сети и программы, которые написаны программистами. А для появления целой отрасли этим всем должен пользоваться широкий круг людей.

Если переварить всё сказанное, то получим два факта:

Кстати, людям из ИТ всё ясно: инфобез — это про хакеров. Остальным предлагаю свою классификацию категорий инфобеза и расскажу о том, как в этих категориях развиваться.

Переходим к категориям

Для начала рассмотрим направления — домены, в которых может поучаствовать студент, решивший связать свою судьбу с защитой информации. Вот примерный список:

- Архитектура ИБ. Проектирование защиты систем и сетей компании, построение систем управления уязвимостями, внедрения новых средств и подобная работа на корпоративном уровне. На такую позицию джунов не берут, это относится уже к специалистам с хорошим опытом. Но это направление подразумевает хорошее знание средств защиты, современных практик построения ИТ и ИБ, навыков системного администрирования.

- Криптография. Если вы не знаете, что такое XOR, или ни разу не слышали про теорию чисел, то лучше с этим направлением повременить — будет странно и непонятно.

- Пентест. Ради этого идут обучаться 99% студентов: взломы систем, эксплоиты, подборы паролей, трояны, учётки админа и так далее. Однако, большинство будущих коллег упускает из виду, что для всего вышеперечисленного нужно знать, как работают те или иные типы приложений, сети, как устроен веб и, скорее всего, более-менее разбираться в программировании. Без этого тоже можно, но только в теории или во сне.

- Киберкриминалистика. Есть компьютер, с которого месяц назад украли 1000 биткоинов. После этого хозяин три раза переустановил ОС, чтобы не украли остальные (клянётся, что больше ничего не трогал) и просит узнать, кто бы мог быть этим маленьким шалунишкой. Основное направление — исследование содержимого накопителей, дампов оперативной памяти, сохранённого трафика.

- Анализ угроз. Одновременно вирусная аналитика, аналитика ИБ, аналитика SOC. Здесь требуется разбираться с вредоносной активностью, создавать сигнатуры для всего плохого во имя всего хорошего и осложнять жизнь тем самым 99% студентов. Нужно очень хорошо понимать, как работают сети, операционные системы и средства защиты: антивирусы, IDS, SIEM.

- Реверс-инжиниринг. Это работа с железом и низкоуровневые задачи, ковыряние в экзешниках, снятие защит, стэк и указатели. Если вы не умеете программировать, не знаете, что такое отладчик, впервые слышите про дизассемблер и декомпилятор, то вам сюда идти не стоит. Зарплаты очень большие.

- Администрирование средств ИБ. Администратор в этот случае — тот, кто в состоянии настроить хотелки специалистов из всех предыдущих категорий. То есть настроить сеть, развернуть виртуальные машины, настроить SIEM и DLP, установить антивирусы. И всё это поддерживать в рабочем состоянии. Как и любой админ, если это человек с прямыми руками, то будет пахать первые полгода, а потом всё станет хорошо.

- DevSecOps. Админы, которые «женят» программистов и других админов, настраивают SAST и DAST (программы, которые изучают другие программы), анализируют конфиги, пишут отчёты о том, что всё плохо, а программисты — криворукие. В общем, это обычные девопсы, которые умеют программировать и хотят уйти в сторону ИБ. Основная задача — сделать так, чтобы компания-разработчик выпустила свой продукт как можно более безопасным.

- Privacy. Раздел бумажной безопасности, связанный с конфиденциальностью информации, защитой персональных данных, режимами обработки персональных данных и так далее. В России эта область пока не очень развита. На Западе специалисты более востребованы, но у них другое законодательство. Если научитесь в этом разбираться, есть шанс попасть в любую крупную международную компанию или компанию-экспортер.

- OSINT. Ещё одно модное направление. С помощью интернета обещают найти информацию о любом человеке, компании, человеке в компании и наоборот. В работе используют разные странные программы, знают кучу сайтов с ништячками, имеют доступ к базам данных, за которые могут поругать. Получается не у всех.

Естественно, существуют и другие направления кибербезопасности, но они либо нишевые, либо требуют профессионального опыта.

Углубляемся в платформы

Чтобы до конца запутать наших будущих студентов, скажем, что кроме направлений деятельности существуют предметы приложения своих сил и энергий. Назовём эти предметы модным словом платформа. Примерный список платформ, в которых может обрести себя безопасник:

- Облака и облачные вычисления. То, что находится в интернете, запускается на удалённых серверах или просто там хранится.

- Виртуальные машины и контейнеры. Сейчас без виртуализации никуда, поэтому кто-то её защищает, кто-то её взламывает и только обычные люди её используют по назначению — для получения прибавочного продукта.

- Десктопные приложения. Тут всё понятно — обычные программы на обычных операционных системах. Вымирающий вид, так как все переходят в облака и на мобилки. Вымирать будут, как динозавры — миллионы лет. Ладно, для ИТ миллионов лет не существует, но на нашу жизнь их работы точно хватит. Надеюсь.

- Мобильные приложения. Мобильный банкинг, сообщения с просьбой перевести деньги, читы для игр — всё бурно развивается, так как те самые 99% студентов без телефона уже жить не могут.

- Сети. Без сетей никуда. Они как бы есть, но обычный пользователь даже не подозревает об их существовании. Сети развивались и будут развиваться всегда.

- Веб. Все уже живут там, что и радует безопасников всех мастей — здесь у всех будет работа.

- Офисные системы. Сети + десктоп + Wi-Fi + мобилки, и не забудем про удалённых сотрудников. Всё должно быть очень защищено и надёжно.

- КИИ — критическая информационная инфраструктура. Промышленные предприятия, SCADA, контроллеры, противоаварийные защиты. Благодаря российскому законодательству это направление сильно развивается, главное — чтобы был толк.

После того как мы наметили направления в информационной безопасности и поговорили о различных платформах для защиты, у джунов и стажёров могло сложиться впечатление, что пути развития как такового в ИБ нет. Или он представляет из себя причудливый и непонятный лабиринт. Чтобы выйти из классического лабиринта, нужно всё время поворачивать в одну сторону. Посмотрим, что делать специалисту ИБ.

Пути развития в инфобезе

Это направление для тех, кто балдеет от технологий. Новые операционные системы, новые средства защиты и методики их применения, работа в Linux и настройка криптошлюзов, разворачивание SIEM и IDS — список можно продолжать. Если вы любите рисовать схемы, думать над тем, как улучшить сеть, какие средства внедрить и как их настроить, то вам сюда.

Основная цель работы инженера и архитектора — стабильная работа инфраструктуры компании. Для этого нужна правильная настройка средств безопасности, а от инженера требуется умение видеть картину в целом. На этой позиции можно поучаствовать в расследованиях инцидентов или в тестах на проникновение — всё зависит от ваших возможностей, желаний и времени.

Ключевые технические навыки:

Нужные гибкие навыки:

- умение общаться с людьми — слышать, а не слушать;

- умение общаться с руководителями;

- критический и трезвый взгляд на проблемы и методы их решения.

- Systems Security Certified Practitioner (SSCP).

- Certified Information Systems Security Professional (CISSP).

- Google Professional Cloud Security Engineer.

Реагирование на инциденты

Здесь придётся возиться с уязвимостями, атаками и их последствиями, а также устранением последствий этого беспредела. В обязанности входит постоянное наблюдение за сетью компании и мониторинг хакерских форумов на предмет появления новых уязвимостей. Если же что-то пошло не так, предстоит нелёгкий путь расследования и минимизации потерь. Всё это реальность для аналитиков SOC. Если вы думаете, что это спокойная работа без лишних нервов, то это не так.

- работа со средствами анализа атак;

- понимание работы сетей;

- понимание работы ОС;

- GIAC Certified Incident Handler (GCIH).

- EC-Council Certified Incident Handler (ECIH).

Здесь придётся работать с настоящими следователями, изучать УК, оттачивать словесные формулировки и всё это делать в перерывах между изучением секторов накопителей и раскопками файлов подкачки. Если повезёт, в придачу получите гигабайты трафика в формате pcap.

- понимание работы ОС;

- работа с криминалистическими программами.

- умение держать язык за зубами и не говорить лишнего;

- умение работать под давлением (вы хоть раз общались со следователем или прокурором?).

- Certified Computer Examiner (CCE).

- Certified Computer Forensics Examiner (CCFE).

Управленцы и менеджеры

Это те люди, которые собирают всех вместе. Если вы не умеете общаться, то это точно не ваш выбор. Предстоит не только обсуждение вопросов внутри команды, но и обоснование увеличения бюджета на ИБ у генерального, акционеров и прочего топ-менеджмента. Если вы думаете, что последние ничего не понимают в ИБ, то вы совершенно правы. Абсолютно ничего не понимают, поэтому денег не дадут.

Главного безопасника на современный манер кличут CISO — chief information security officer. Он отвечает абсолютно за всё безопасное в рамках компании: координацию разных команд, соответствие регламентам и требованиям, закупку новых средств защиты, изменение инфраструктуры и прочее, прочее, прочее.

И помните: если ваш подчинённый скажет, что на досуге «реверснул наш главный продукт и нашёл в нём захардкоженные креды и пару переполнений», то попросить пересказать это более понятными словами вы не имеете права.

- умение работать с людьми;

- умение наладить работу совершенно разных специалистов.

- Certified Information Security Manager (CISM).

- GIAC Certified Project Manager (GCPM).

- CISSP (Certified Information Systems Security Professional).

Вы несёте свет, мир и облегчаете жизнь любой компании только одним своим присутствием. На вас и ваши ценные советы вся надежда сотен обычных пользователей обычных компаний. Но и гнев от неправильно выстроенных процессов или зря потраченных бюджетов вам тоже обеспечен.

Некоторые компании ещё только встают на безопасный путь в ИТ. Некоторые уже очень крупные, с развитым отделом ИБ, но при этом сталкиваются со своими специфическими проблемами. В обоих этих случаях иногда требуется помощь со стороны. Именно такая помощь и называется консалтингом.

Выбрав для себя этот путь, вы будете одновременно и защитником, и нападающим: станете проверять системы на уязвимости и разрабатывать рекомендации по улучшению их защищённости. Что вам точно не грозит в роли консультанта — это однотипные задачи.

- Offensive Security Certified Professional (OSCP).

- Systems Security Certified Practitioner (SSCP).

- Certified Security Consultant (CSC).

Пентест и аудит

Наверное, здесь можно ничего не писать. Слова «пентестер» или «этичный хакер» и так манят в ИБ тысячи неокрепших умов, мечтающих о славе супер-хакеров или чеках от $50 000 за успешные программы охоты на жуков, и, конечно же, за много-много зиродеев.

Для тех, кто впервые слышит такие слова, уточним. Пентестер или этичный хакер — это человек, который занимается законным взломом компьютерных систем. Таких людей нанимают компании, чтобы проверить надёжность выпускаемого продукта или своей системы защиты информации. У этой замечательной профессии действительно нет высокого порога вхождения и заоблачных требований к образованию. Ограничением будет только УК.

- понимание природы уязвимостей;

- понимание работы сетей;

- понимание работы ОС;

- Certified Ethical Hacker (CEH).

- GIAC Penetration Tester (GPEN).

- Offensive Security Certified Professional (OSCP).

Если вы уже являетесь админом или программистом, но хотите немного сменить область деятельности и стать ближе к ИБ, то вам стоит посмотреть в сторону DevSecOps. Специалисты этой профессии делают безопасным выпуск любого программного продукта, добавляя безопасную прослойку между «раз-два» и «в продакшн».

Если вам нравится копаться и находить ошибки в чужом коде, разбираться в версиях подключаемых библиотек, Linux давно стоит на вашем компе, вы знаете, что такое сканер безопасности, SAST, BlackBox DAST и WhiteBox DAST, то скажем вам по секрету — спрос на таких специалистов сейчас растёт.

- Certified DevSecOps Professional (CDP).

- Certified DevSecOps Engineer(CDSOE).

Чем больше мир цифровизируется, тем больше информации нужно защищать. Специалисты, которые могут настраивать защиту и сохранять её, очень нужны. В комментариях к прошлой статье многие говорили, что инфобез — это скучно и бесперспективно. Но в ИТ вообще не бывает скучно — слишком подвижна отрасль. А компании готовы платить безопасникам, так что перспективы в сфере есть.

Мы сейчас готовимся ко второй части хакерского турнира. Предвидя возможные вопросы от журналистов и людей, далёких от ИБ, хочу заранее рассказать, почему на выходе получатся далеко не хакеры, и как вообще выглядит карьера специалиста по безопасности.

Безопасник сегодня, грубо говоря, может и перекладывать бумажки, и ходить по периметру с радиоборудованием, и составлять планы Disaster Recovery, и непосредственно заниматься исправлением дыр в софте. Специализаций очень много. Все зависит от конкретной организации: ее размера, типов защищаемой информации, используемых технологий и так далее. Понятно, что интереснее всего работа там, где необходима реальная безопасность, а не фиктивная (бумажная), есть высокий уровень автоматизации.

Давайте посмотрим, откуда берутся и как получаются такие специалисты.

Образование

Разумеется, для того чтобы стать специалистом по информационной безопасности, нужно иметь техническое образование. Лучше всего — специальность, в которой есть слова «автоматизация», «безопасность», «программирование» или «математика». Несколько лет назад очень ценились выпускники исключительно таких ВУЗов как МИФИ, МВТУ, МГУ и МФТИ. За последние годы к ним добавилось достаточно много региональных университетов с примерно аналогичными программами обучения.

Ещё в образовании для разных специализаций важно «качать» криптографию (очень хороший базовый курс есть на Курсере) и математику в целом, разбираться в используемом в компании железе (чаще всего речь о телефонии, камерах и так далее), очень хорошо понимать архитектуру сети в теории и знать особенности всего железа на практике, иметь опыт системного администрирования как MS, так и *nix, плюс хотя бы какой-нибудь серверный опыт с HP и IBM. Всё это познаётся на курсах, семинарах для студентов от крупных компаний, они чаще всего бесплатные, например, КРОК регулярно проводит обучение для студентов по разным направлениям, информация доступна здесь. Ряд вещей, вроде умения работать с паяльником — это чисто домашняя практика. Кстати, сам паяльник вам не понадобится, но вот понимание железа на низком уровне — очень даже.

Ещё одна важная часть работы безопасника — это некоторая социальность. Дело в том, что меры безопасности практически всегда так или иначе замедляют работу процессов компании, и людям приходится объяснять, почему это необходимо. Отстаивать каждое решение, проводить тренинги, доказывать свою правоту руководству и так далее. Ещё один аспект — это уже упомянутая работа с социальной инженерией, которая просто обязательно требует хотя бы базовых знаний психологии.

Первая работа

На выходе из ВУЗа будущий герой безопасности либо никому не нужен (в целом), либо воспринимается как отличный стажер для крупного бизнеса. Причина в том, что всё в работе зависит от конкретного окружения и конкретных угроз. То есть обучиться можно только на практике именно в той компании, где предполагается рост.

Отсюда три вывода:

- Хорошо рассчитывать на многолетнюю карьеру в одном месте.

- Чем раньше вы начнёте знакомиться с будущей компанией — тем лучше. Оптимально — проходить практику прямо в ней.

- Важно в целом развивать личные качества вроде системного мышления и ответственности — они пригодятся в любых условиях.

Очень важен наставник-ментор — скорее всего, старший специалист или руководитель, который будет вводить в курс всего, рассказывать про практические особенности и объяснять, какие грабли были раньше. Без него вы обречены на повторное хождение по ним же.

Дальше в целом есть два частых варианта: первый — вы медленно растёте в одной компании. Второй — набиваете кучу шишек на первом месте работы, и уже будучи побитым, но опытным, циничным и настороженным, начинаете работать на больший оклад в другом месте.

Образ жизни и перспективы

Достаточно частый вопрос от студентов — «кого качать: сисадмина или безопасника»? У опытных людей это сопоставление вызывает улыбку: это как сравнивать тёплое с мягким. На первых порах заработки примерно одинаковые. У безопасника больше шансов на успешную руководящую карьеру, но и больше ответственности: ранняя седина, сердечно-сосудистые заболевания и другие следствия постоянного стресса — это профессиональные риски. Сисадмин, конечно, тоже волнуется, но в случае его провала дело ограничивается головомойкой и восстановлением из бекапа.

«Прокачанный» безопасник получает больше, поскольку, опять же, ближе к принятию решений (и рискам) компании. В крупном бизнесе правила в этой сфере простые — чем больше на тебе рисков, тем больше доход.

Работа специалиста по ИБ часто накладывает отпечаток на образ жизни. Во-первых, профессию не принято афишировать. Несколько ваших знакомых веб-дизайнеров, сисадминов, менеджеров по продажам или-что-там-ещё могут оказаться куда выше в иерархии компании — и на самом деле работать в безопасности. Собственно, я знаю нескольких человек на Хабре, у которых в профиле написана совсем другая должность, нежели в реальности.

Во-вторых, иногда встречаются ограничения по поездкам. В детали здесь вдаваться не буду, но если коротко — в расчёте на карьеру в ряде государственных компаниях английский лучше учить дома, а не регулярно выезжать на практику в другие страны. Поскольку опыт в профильных государственных структурах и службах ценится высоко, лучше об этом думать заранее.

Как правило, на ключевых позициях в службах ИБ в корпоративной среде (в компаниях с многолетней историей) доминируют люди в погонах или с аналогичным прошлым. Это свой мир, свои ценности, критерии счастья и правды.

Пограничные специальности

При развитии бизнеса (в молодых структурах) очень часто безопасник вырастает или из системного администратора, или из кого-то из разработки, например, проект-менеджера. Просто в какой-то момент становится понятно, что нужен человек, который возьмёт на себя ряд обязанностей — и у кого-то получается легче и проще. Куда реже безопасник получается из финансового аналитика (или чего-то подобного) или юриста (кстати, это одна из немногих гуманитарных профессий, из которой можно перейти в ИБ).

Из оформившегося специалиста по ИБ может вырасти специалист по управлению рисками (это уже финансы), на практике — параноик, показывающий, где и что нужно резервировать, плюс как восстанавливаться в каких ситуациях. Это случается в крупном бизнесе, и в России сейчас тематика Disaster Recovery только начинает приобретать популярность. Возможен и обратный процесс, когда сначала потребуется закрыть риски технической инфраструктуры, а уже потом этот процесс перейдёт в обеспечение безопасности в более широком плане.

Поддержание в форме

Каждый день нужно выделять около часа на образование: это единственный шанс оставаться в целом подготовленным к тому, что происходит с технологиями. Нужно постоянно читать конкретику по известным ситуациям взломов, осваивать новые системы — и при этом всё время думать как злоумышленник снаружи. Именно для такого обучения и создавался симулятор Cyber Readiness Challenge: созданная специалистами Symantec по ИБ с большим опытом, моделируемая сеть корпорации содержит характерные детали для многих крупных сетей.

Сложность в том, что быть готовым ко всему просто нельзя. Если лет 15 назад действительно можно было знать все без исключения особенности своей технической среды, то сейчас хакеры атакующей группы (например, конкурентов или, что куда чаще — мошенников) будут по умолчанию более подготовленными в конкретных технологиях. Это значит, что вам либо нужно иметь в своём штате специалистов-виртуозов с узкими специализациями, либо знать таковых, чтобы в случае проблем иметь возможность быстро с ними посоветоваться или привлечь для решения проблемы.

Разумеется, в форме нужно поддерживать не только себя, но и свой отдел, а также вообще всех людей в компании. Здесь два простых принципа — аудиты-проверки и учебные тревоги.

Напоследок

Разумеется, выше описан некий собирательный образ, который может радикально отличаться от того, что есть в вашей компании. У каждого свои потребности и свои исторически сложившиеся принципы, поэтому подход к безопасности может быть очень разным.

Поскольку в сфере ощущается острый дефицит людей с опытом, мы регулярно проводим разные обучающие мероприятия. Как я уже говорила, ближайшее крупное — это турнир CRC (организаторы — Symantec и мы, КРОК). Приходите участвовать, если хотите максимально применить свои знания.

Этот турнир поможет не только дать знания участникам, но и получит традиционную огласку в СМИ (вот отчёты с прошлых, например). Ожидаем эффекта, который будет ощутимо полезен для сферы.

profstandart.rosmintrud.ru

profstandart.rosmintrud.ru